التمرير الأول: لماذا تُعَدّ إدارة الهوية والوصول أمرًا بالغ الأهمية؟

مثّلت بيانات الاعتماد المسروقة نحو 22٪ من حوادث الاختراق الأولية في عام 2024، مما جعل سرقة بيانات الاعتماد أكثر وسائل الاختراق شيوعاً بين المهاجمين.

ومِن دون مصادقة تكيّفية وضوابط تعتمد مبدأ أقلّ صلاحية ممكنة، يصبح كل حساب مساراً محتَمَلاً للاختراق.

"فقط 46% من المؤسسات تصنّف ضوابط إدارة الهوية والوصول لديها على أنها فعّالة.

تؤدي أوجه القصور في إدارة دورة الحياة، وضعف رؤية الجلسات، وقصور قابلية نقل السياسات إلى بقاء أذونات الوصول قديمة ومُعرّضة للاختراق."

أبرز خدمات إدارة الهوية والوصول (IAM) التي نقدّمها

إدارة الوصول المُميِّز (Privileged Access Management - PAM):

أمِّن الحسابات ذات الصلاحيات العالية، وتحكَّم فيها، وراقِبها لمنع إساءة استخدامها، واكتشاف الأنشطة الشاذّة، وضمان الامتثال للمتطلبات التنظيمية — مع الحفاظ على كفاءة تجربة المستخدم.

تسجيل الدخول الموحَّد (Single Sign-On - SSO):

مكَّن المستخدمين من الوصول الآمن إلى عدّة تطبيقات مؤسسية باستخدام تسجيل دخول واحد، مما يُحسِّن سهولة الاستخدام دون المساس بالأمان.

المصادقة متعددة العوامل (MFA):

أضف طبقات حماية عند تسجيل الدخول باستخدام طرق مثل كلمات المرور لمرة واحدة أو البيانات البيومترية لتحييد الهجمات القائمة على بيانات الاعتماد.

تحليلات الهوية:

احصل على رؤى مُعمَّقة حول سلوك المستخدمين وأنماط الوصول لاكتشاف الشذوذات، ووضع علامات على الحسابات عالية المخاطر، وتطبيق ضوابط وصول أكثر ذكاءً قائمة على تقييم المخاطر.

حوكمة وإدارة الهوية (IGA):

وحِّد الرؤية والتحكّم المركزي في أذونات المستخدمين — بما في ذلك اعتماد الصلاحيات وتطبيق السياسات — لمنع الوصول غير المناسب وضمان الامتثال التنظيمي.

المصادقة بدون كلمة مرور والتحقّق من الهوية:

استبدِل كلمات المرور التقليدية بطرق مصادقة آمنة وسهلة الاستخدام، مثل القياسات الحيوية أو المفاتيح التشفيرية، مقترنةً بعمليات تحقّق قوية من الهوية لضمان وصول المستخدمين الموثوقين فقط.

تمكين امتثال إدارة الهوية والوصول (IAM)

للقوانين والأطر التنظيمية السعودية

تدمج Ahlan Cyber متطلبات الامتثال في جميع مراحل إدارة الهوية والوصول (IAM) — من التقييم والتنفيذ إلى الحوكمة والمراقبة — بما يلبّي المتطلبات التنظيمية ومتطلبات القطاعات في المملكة العربية السعودية. ومن خلال الحوكمة المؤتمتة، وتحليلات المخاطر المدعومة بالذكاء الاصطناعي، وسجلات التدقيق الجاهزة للمراجعة، نحوِّل الامتثال إلى ميزة استراتيجية مع إرساء أساس قائم على مبدأ الثقة المعدومه (Zero Trust).

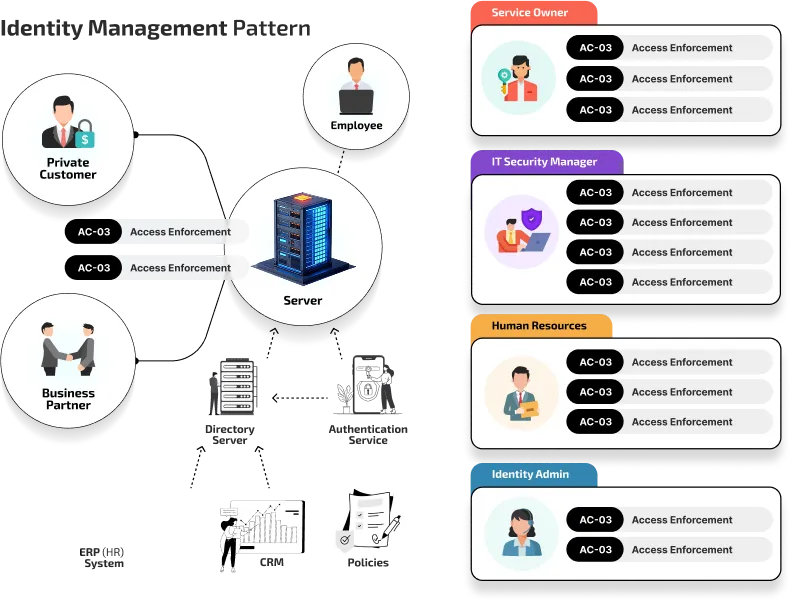

البنية الحديثة لإدارة الهوية والوصول (IAM) Architecture

لماذا تختار Ahlan Cyber

لإدارة الهوية والوصول؟

الخبرة الإقليمية والمواءمة الاستراتيجية

وُلدت Ahlan Cyber في المملكة العربية السعودية، وتمتلك فهماً عميقاً للأولويات المحلية ومنظومة "نفاذ"، مما يتيح لنا تصميم حلول إدارة الهوية والوصول (IAM) تتوافق تماماً مع المعايير الإقليمية.

ممارسة متخصصة في إدارة الهوية والوصول (IAM)

فريق متخصص من خبراء إدارة الهوية والوصول (IAM) المعتمدين يقدّم خدمات تصميم الأنظمة ونشرها وحوكمتها المستمرة، لتحقيق حماية قائمة على الهوية

دورة حياة شاملة لإدارة الهوية والوصول (IAM)

بدءاً من الاكتشاف وتقييم المخاطر مروراً بـالنشر واكتشاف الاحتيال (ITDR) والمراقبة السلوكية وحوكمة دورة الحياة (ILM/IGA)، نوفّر برنامجاً متكاملاً لإدارة الهوية والوصول (IAM)، وليس مجرد حلول جزئية.

مرن ومبني على مبدأ الثقة المعدومه

استناداً إلى مبدأ "لا تثق أبداً، وتحقق دائماً "، تتضمن أُطر إدارة الهوية والوصول (IAM) لدينا مصادقة تكيفية ووصولاً ديناميكيًا وتحققاً متوافقاً مع لوائح ECC وPDPL.

الامتثال المدمج والقابل للتدقيق

يتم دمج الامتثال ضمن النظام من خلال موافقة PDPL المؤتمتة، وسجلات التدقيق، وتقارير الوصول المميز، ومسارات العمل التي تدعم الجاهزية للتدقيق.

Q&A

الأسئلة الشائعة

نعم. تدعم حلول إدارة الهوية والوصول (IAM) الحديثة تكاملاً سلساً مع البيئات السحابية — سواء كانت Azure أو AWS أو Google Cloud أو تطبيقات SaaS — وذلك باستخدام معايير الاتحاد مثل SAML وOAuth2 وOpenID Connect. كما توفّر هذه الحلول دعماً لسياسة إحضار جهازك الشخصي (BYOD) ومصادقة الأجهزة عن بُعد، مما يساعد المؤسسات على إدارة الوصول الآمن عبر الشبكات الهجينة.

تتحقّق المصادقة متعددة العوامل (MFA) من هوية المستخدمين عند تسجيل الدخول باستخدام عدة عوامل (مثل الرسائل النصية القصيرة أو البيانات الحيوية)، مما يمنع الاختراقات القائمة على بيانات الاعتماد. يُبسّط تسجيل الدخول الموحّد (SSO) عملية الدخول من خلال السماح باستخدام مجموعة واحدة من بيانات الاعتماد للوصول إلى عدة تطبيقات، مما يعزّز كُلًّا من سهولة الاستخدام ومستوى الأمان العام. تركّز إدارة الوصول المميز (PAM) على الحسابات ذات الامتيازات العالية، حيث تتحكم في مَن يمكنه الوصول إلى الأنظمة الحسّاسة، وتدير خزائن بيانات الاعتماد، وتتابع الجلسات، وتطبّق مبدأ أقل قدر من الامتيازات.

تتضمّن أُطر إدارة الهوية والوصول (IAM) لدى Ahlan Cyber امتثالاً مدمجاً مع لائحة حماية البيانات الشخصية (PDPL) واللوائح السعودية مثل إرشادات الهيئة الوطنية للأمن السيبراني (NCA ECC) ومتطلبات البنك المركزي السعودي (SAMA)، مما يتيح تسجيل الموافقات تلقائياً، وإنشاء سجلات تدقيق، وتوثيق الامتيازات بشكل آلي. كما نقدّم دعماً لعمليات التدقيق المتخصّصة في إدارة الهوية والوصول (IAM)، بما في ذلك تقييم جاهزية الامتثال للائحة PDPL وإعداد التقارير التنظيمية، لمساعدة العملاء على الامتثال للمتطلبات القانونية بكفاءة وفاعلية.

الجواب: تعزّز إدارة الهوية والوصول (IAM) الأمن السيبراني والكفاءة التشغيلية من خلال توفير تحكم موحّد بالوصول، وتعزيز المصادقة، وأتمتة إنشاء حسابات المستخدمين، وتقارير جاهزة للتدقيق. في الواقع، تُظهر 85٪ من المؤسسات التي اعتمدت إدارة الهوية والوصول (IAM) في الشرق الأوسط انخفاضاً بنسبة 30٪ في الحوادث الأمنية، مما يعكس تحسّناً مستداماً في الأداء التشغيلي وثقة أكبر في مستوى الامتثال التنظيمي.

Get in Touch

3141, Anas Bin Malik Street,

8292 Al Malqa, Riyadh,

Kingdom of Saudi Arabia.

+984 9755979

+984 9755979